Acredito que todo DBA tem aquele ambiente que não é muito importante e que não damos a atenção necessária, pois bem é nesse ambiente que as coisas erradas acontecem!!!

Ao configurar o TEMPDB de forma que o arquivo iniciasse com um tamanho padrão de 10GB simplesmente coloquei para 100GB.

Porem sem perceber inclui um 0 a mais no tamanho no arquivo (104857600KB, pronto, gerei um problema enorme!).

Para minha “surpresa” o a instancia SQL Server não inicializava. Até o momento eu tinha configurado o TEMPDB de maneira certa, na minha visão é claro, para um volume de 50GB estaria apenas utilizando 10GB e não teria problemas.

Resolvi olhar o ErrorLog para avaliar o que poderia estar errado para que a instancia não iniciasse. E mais uma vez para minha surpresa encontrei a seguinte mensagem:

Could not create tempdb. You may not have enough disk space available. Free additional disk space by deleting other files on the tempdb drive and then restart SQL Server. Check for additional errors in the event log that may indicate why the tempdb files could not be initialized.

É realmente eu tinha feito uma besteira, pois gerar o erro de falta de espaço em disco não era possível (na minha visão). Voltei e comecei a analisar o comando que tinha executado e percebi o que tinha feito para minha decepção!!!

Mas e agora, o que fazer? Não tinha como aumentar o espaço em disco, o SQL Server não iniciava para alterar as configurações.

A primeira coisa a fazer era voltar backup do master, é obvio que não tinha feito backup antes de alterar o arquivo, lembra daquele ambiente que você não da muita importância, então!!!

Para resolver isso tive q iniciar a instancia de uma forma diferente:

- Com o mínimo de configuração

- Single User

No site da MSDN vc encontra todas as opções de startup disponível http://msdn.microsoft.com/en-us/library/ms190737.aspx

Eu utilizei as opções –f (mínimo de configuração) e –m (Single User)

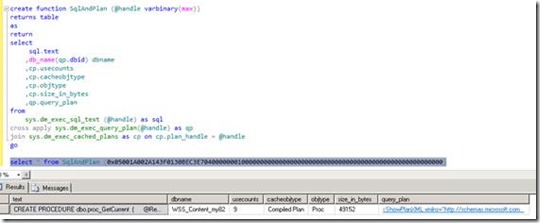

Agora sim 🙂 , após a instancia iniciar pude executar o comando para alterar a database TEMPDB para o seu tamanho correto! Feito isso, realizei um stop na instancia e iniciei novamente sem nenhum parâmetro auxiliar e a tudo subiu corretamente!!

Uffa… problema resolvido e lição aprendida!!!

Até a próxima…